S/MIME bedeutet Secure/Multipurpose Internet Mail Extensions und ist ein Standard zum Verschlüsseln und Signieren von Email-Nachrichten. In Anbetracht des Datenklaus bei der US-Präsidentschaftswahl und anschließender Veröffentlichung auf der Plattform Wikileaks sollte über die Verschlüsselung privater bzw. gewerblicher Emails nachgedacht werden.

Definition

S/MIME, oder Secure/Multipurpose Internet Mail Extensions, ist eine relativ bekannte Technologie um E-Mails zu verschlüsseln. S/MIME basiert auf asymmetrischer Verschlüsselung, um E-Mails vor unerwünschtem Zugriff zu schützen. Zusätzlich dient S/MIME dazu E-Mails digital zu signieren, um den legitimen Absender einer Nachricht als solchen zu verifizieren. Das macht S/MIME zu einer effektiven Waffe gegen verschiedene Arten von Phishing-Angriffen. Quelle:GlobalSign

Damit die E-Mail-Verschlüsselung funktioniert, sind jeder S/MIME-Nachricht Header-Informationen vorangestellt, die dem empfangenden Client die notwendigen Angaben zur Erfassung und Verarbeitung des Inhalts liefern. Dazu sind unter anderem der Inhaltstyp – bei verschlüsselten Daten zum Beispiel „enveloped-data“ – der entsprechende Dateiname (z. B. smime.p7m für signierte oder verschlüsselte Daten) oder die Kodierungsform angegeben. Ein möglicher Header einer verschlüsselten E-Mail sieht beispielsweise folgendermaßen aus [1]:

Content-Type: application/pkcs7-mime; smime-type=enveloped-data; name=smime.p7m

Content-Transfer-Encoding: base64

Content-Disposition: attachment; filename=smime.p7m

Die S/MIME-Signierung, die automatisch beim Verfassen einer E-Mail an selbige angeheftet werden kann, ist aus mehreren Gründen praktisch:

Sie übermittelt dem Empfänger den öffentlichen Key für die gesicherte Kommunikation, sodass dieser Ihnen ebenfalls Nachrichten mit verschlüsseltem Inhalt zukommen lassen kann. Außerdem beweist die Signatur dem Empfänger, dass die E-Mail auch tatsächlich von Ihnen geschickt wurde. Anders als bei PGP tauchen durch das Hinzufügen einer Signatur keine kryptischen Zeichen auf. Sollte der empfangende E-Mail-Client bei der Überprüfung der erhaltenen Signatur Ungereimtheiten feststellen, wird die Legitimität der Nachricht nicht bestätigt, wodurch der Nutzer auf eine Manipulation der Daten schließen kann [1].

Erstellen eines kostenfreien Zertifikats mit Comodo

Zertifikat erstellen mit Comodo

Mit wenigen Klicks ist ein Zertifikat über das Comodo-Formular erstellt. Das Zertifikat wird mit einem Kennwort ausgestattet. Bei der Bestätigung des Antrags per Klick auf den Bestätigungslink in der versendeten Mail an die angegebene Mailadresse wird das neue Zertifikat automatisch in den Zertifikatspeicher des aktuellen Browsers importiert. Von dort kann es exportiert werden - diese Sicherungskopie ist zu empfehlen, da ansonsten nicht mehr auf das Zertifikat zugegriffen werden kann. Beim Export muss ein Kennwort festgelegt werden. Es wird beim Import des Zertifikats in eine andere Anwendung benötigt, beispielsweise in Email-Clients wie Microsoft Outlook oder Thunderbird.

Jedes E-Mail-Konto muss mit einer eigenen digitalen ID ausgestattet werden.

Importieren des Zertifikats in Outlook

- Trust Center aufrufen: Datei - Optionen - Trust Center - Einstellungen für das Trust Center

- Zertifikat importieren: E-Mail-Sicherheit - Digitale IDs (Zertifikate) - Importieren/Exportieren

Über den Importieren/Exportieren-Button lassen sich Zertifikate in den Outlook-Zertifikatsspeicher importieren. Bereits vorhandene Zertifikate können an dieser Stelle exportiert werden, um sie z.B. in anderen Mailprogrammen zu installieren.

- Importdatei wählen und zuvor festgelegtes Kennwort angeben

Beim Versenden einer E-Mail prüft Outlook immer, ob ein Zertifikat für dieses Konto angelegt wurde und holt es aus dem Zertifikatsspeicher. In den Einstellungen von Outlook kann zudem festgelegt werden, ob bei jedem Aufruf des Zertifikats lediglich eine Bestätigung oder die Eingabe des Kennworts (wie bei COMODO definiert) notwendig ist.

Definieren von Sicherheitseinstellungen

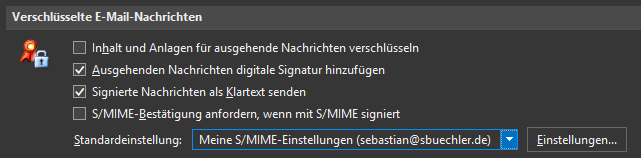

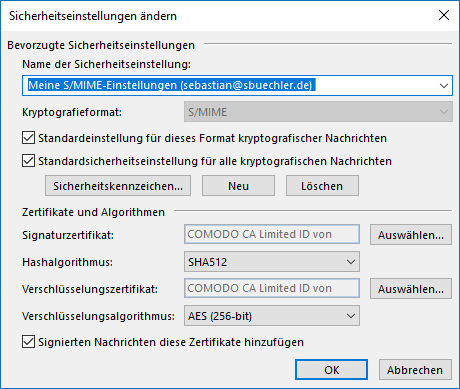

Im Bereich Verschlüsselte E-Mail-Nachrichten kann für jedes Zertifikat bzw. E-Mail-Konto eine Sicherheitseinstellung festgelegt werden. Hier wird definiert, welches Zertifikat welcher Mailadresse zugeordnet wird und welche Verschlüsselungsalgorithmen zum Einsatz kommen.

Jede Sicherheitseinstellung verlangt ein Zertifikat. Prinzipiell sollte immer der bestmögliche - in diesem Fall der vermeintlich sicherste - Hashalgorithmus (SHA512) gewählt werden. Verschlüsselt wird mit der AES-Chiffre und einer Schlüssellänge von 256 Bit.

Importieren des Zertifikats in Mozilla Thunderbird

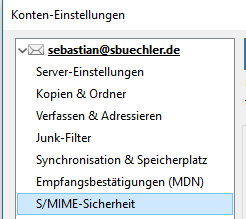

- Aufrufen der Kontenverwaltung: Extras - Konten-Einstellungen

- Wechseln zum Bereich S/MIME-Sicherheit

- Auswählen des zuvor erstellten Zertifikats für die Digitale Unterschrift.

- Setzen des Hakens bei Nachrichten digital unterschreiben (als Standard). Optional kann die Verschlüsselung einer Mail ebenfalls aktiviert werden, dies setzt jedoch voraus, dass der Empfänger das Zertifikat beim Empfang bereits besitzt.

Quellen

[1] hosting.1und1.de

Die Screenshots stammen aus MS Outlook 2016 bzw. Moziall Thunderbird v60.